Uno de los principales problemas al empezar a trabajar con Kubernetes es la falta de herramientas comprensibles sobre Kubernetes. Los dashboards de kubernetes (las herramientas de gestión de la plataforma) se convierten en el punto de entrada para muchos que quieren aprender Kubernetes.

En esta serie de articulos vamos a examinar algunos de los dashboards más usados, inluyendo algunos más específicos (octant, kontena) y dejando aquellos orientados a PaaS/CaaS (Rancher, Openshift) ya que en ambos casos se sobrepasa el alcance de herramientas de entrada a Kubernetes.

Dashboards de Kubernetes

Kubernetes Dashboard

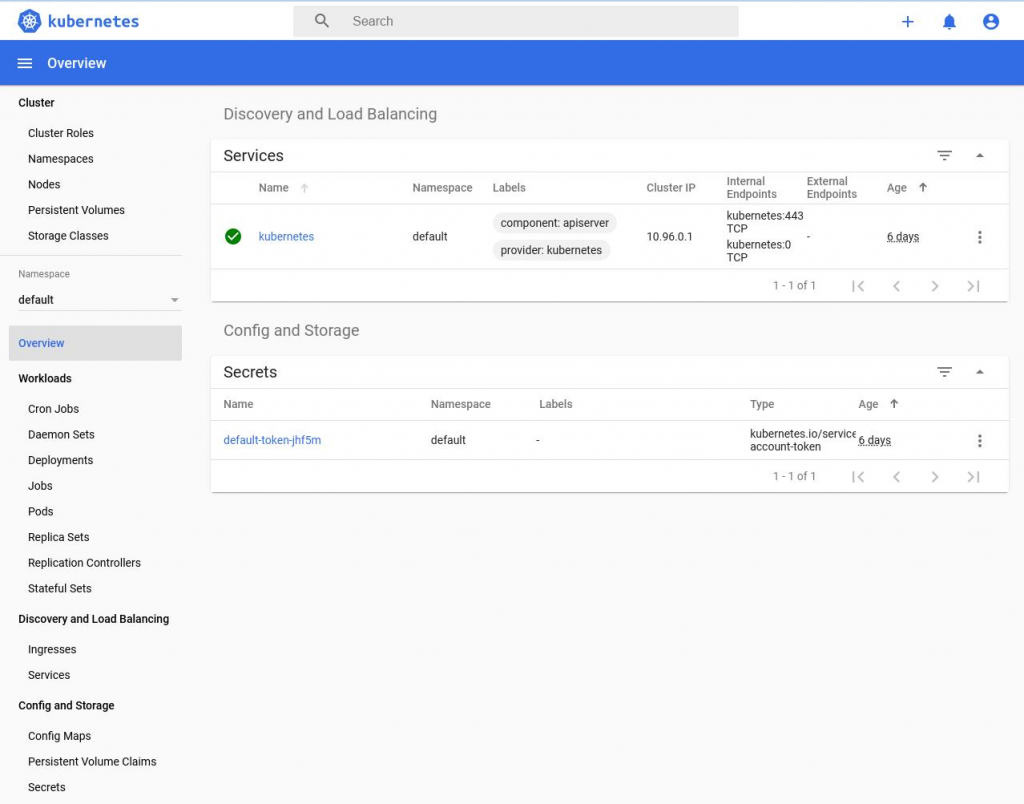

Con más de 6000 estrellas en GitHUb, el dashboard oficial de Kubernetes es la opción estándar de este tipo de soluciones, a causa de las dependencias del mismo y su falta de compatibilidad con las versiones actuales de Kubernetes nos vamos a centrar en las versión v2-beta3.

Como se instala

Ejecutando el comando:

kubectl apply -f https://raw.githubusercontent.com/kubernetes/dashboard/v2.0.0-beta3/aio/deploy/recommended.yamlSe instala en el espacio de nombre “kubernetes-dashboard” y para obtener las métricas utiliza el servicio “dashboard-metrics-scraper” que se instala en el mismo espacio de nombres.

Se debe acceder vía IP external (servicio LoadBalancer o kubectl proxy), o configurar un Ingress con los mismos certificados SSL que la consola (lo que complica su despliegue).

Los contenedores que forman parte de esta solución son:

docker.io/kubernetesui/dashboard v2.0.0-beta3 6feddba9df747 32MB

docker.io/kubernetesui/metrics-scraper v1.0.1 709901356c115 16.1MBPor lo que su despliegue ha de ser rápido, ya que aunque son dos servicios son de reducido tamaño.

Características

Dispone de un interfaz limpio y claro, autenticación por token y un cuadro de mandos donde a un lado tenemos todos los elementos principales de Kubernetes y en la parte principal del panel una lista de los elementos seleccionados en el nombre de espacios seleccionado.

Panel principal:

Por comodidad dispone de un tema oscuro, de los elementos a los que permite acceder tenemos los roles de seguridad.… Read the rest “Dashboards de Kubernetes 1”